eğer sen bir Nesnelerin İnterneti (IoT) Bir tasarımcı olarak, güvenlik söz konusu olduğunda muhtemelen daha azıyla daha fazlasını yapmak zorunda kalıyorsunuz, ürünlerinizi sürekli büyüyen bir tehdit listesine karşı yalın sistem kaynakları ve belki de sınırlı deneyim ile sürekli olarak korumanın yeni yollarını arıyorsunuz.

Varmı IoT uygulamaları güvenlik önlemleri uygulaması gerekmiyor mu?

İnternete bağlanan herhangi bir cihaz, yerel veya uzak saldırılara karşı savunmasız olabilir. Saldırganlar, sistemde depolanan üretici fikri mülkiyet haklarını denemek ve çalmak, kullanıcı verilerine erişmek ve hatta kullanıcıları tehlikeye atmak veya çevrimiçi üçüncü taraflara saldırmak için sistemi kötü niyetli bir şekilde manipüle etmek için neredeyse tüm bağlı cihazları hedefleyebilir.

Geçen yılın sonlarında, uzmanlar tarafından türünün en büyüğü olarak etiketlenen büyük dağıtılmış hizmet reddi (DDoS) saldırısının gösterdiği gibi, ev dijital video kaydedicileri (DVR'ler) gibi görünüşte zararsız ürünler bile kötü niyetli olarak bulaşabilir ve " botnet'ler" üçüncü taraf kuruluşlar için işlemleri durdurmak için. Geçen yılki saldırı Twitter ve PayPal gibi hizmetleri etkiledi, ancak benzer saldırılar potansiyel olarak elektrik şebekesi sistemleri gibi büyük akıllı altyapı teknolojilerini hedef alabilir. Kapersky Lab tarafından 2016 yılında yürütülen bir araştırmaya göre, tek bir DDoS saldırısının çözülmesi bir kuruluşa 1,6 milyon dolardan fazlaya mal olabilir.

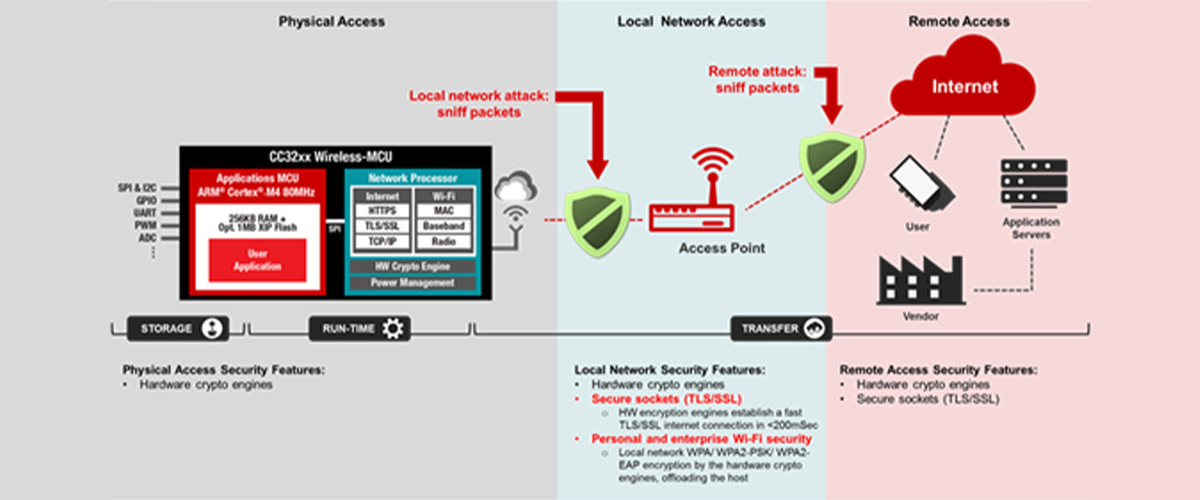

NS IoT güvenliği özellikler öncelikle kablosuz olarak gönderilen paketlerin Wi-Fi ve internet düzeyinde şifrelenmesine mi odaklanıyor?

Şekil 1: Yerel ağ güvenliği özellikleri iş başında

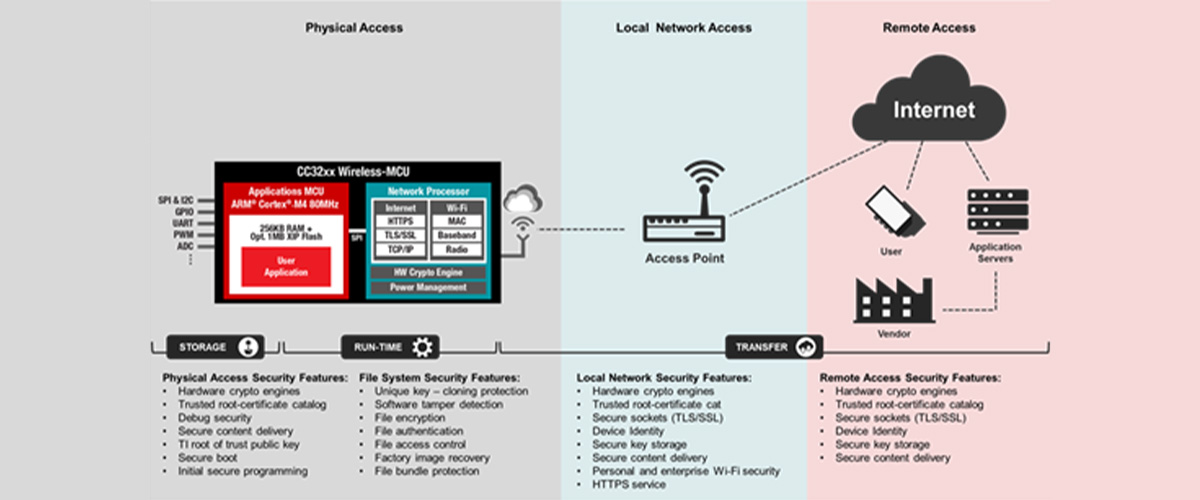

Şekil 2: CC3220 güvenlik özellikleri

Ürünlerinizi potansiyel risklere karşı etkili bir şekilde korumak için üst düzey bir mikroişlemci birimi (MPU) veya özel güvenlik öğesi kullanmanız mı gerekiyor?

giderek zayıflarken IoT sistem kaynakları Genellikle tasarım zorlukları ortaya çıkarsa da, MCU tabanlı, malzeme listesi (BOM) için optimize edilmiş sistemlerde daha sağlam güvenliği hedeflemeye çalışabilirsiniz. İlk adımlar, hangi sistem varlıklarının risk altında olduğunu, potansiyel maruz kalma noktalarının nerede olduğunu ve hangi tehditlerin sistemi riske atacağını tahmin ettiğinizi belirlemektir. Oradan, ana bilgisayar MCU'sunu boşaltırken çok çeşitli tümleşik donanım tabanlı güvenlik özellikleri sunan bileşenleri seçmeye çalışırsınız.

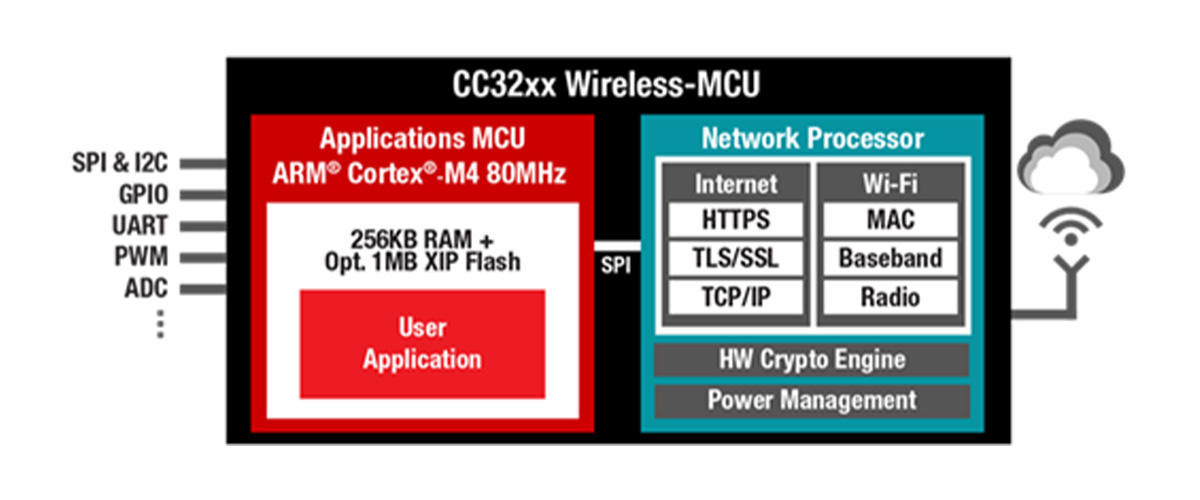

· Cihazın güvenlik işlevinin (güvenli dosya sistemi yönetimi dahil) işlenmesini ağ işlemcisine ve donanım şifreleme motorlarına aktarın. Bu, saniyede milyon talimat (MIPS) ve uygulama MCU belleğinin yalnızca ana bilgisayar uygulamasına ayrılmasını sağlar.